Многократно споделяме с вас отчети за компютърни атаки чрез имейли, социални мрежи или злонамерени страници, фокусирайки анализа върху конкретен етап или използвана техника. Този път ще се опитаме да изброим различните етапи, които кибер престъпникът извършва, за да получи някаква полза. В

Многократно споделяме с вас отчети за компютърни атаки чрез имейли, социални мрежи или злонамерени страници, фокусирайки анализа върху конкретен етап или използвана техника. В тази възможност ще се опитаме да изброим различните етапи, които кибер престъпникът извършва, за да получи някаква полза. В региона най-честите атаки се фокусират върху кражба на банкови идентификационни данни или лична информация на потребителя, като имейл и пароли за социални медии. По-долу ще опишем някои от основните етапи, от започване на атака до кражба на информация.

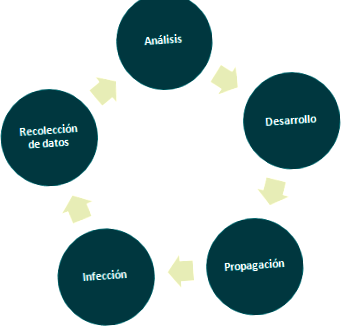

Когато се опитвате да детайлизирате компютърна атака, за да разберете как работи, е важно да разграничите всеки от различните етапи, които я съставят. При разследване на заплаха е важно да се идентифицират техниките, използвани при разработването, разпространението и събирането на информация, за да се анализират и защитят потребителите. Следващата графика показва етапите на цикъла:

Както споменахме по-рано, в Латинска Америка често се срещат атаки на местно фармиране които модифицират хост файла на системата, за да пренасочат жертвата към фалшиви страници, където попадат в капана на Социално инженерство и те въвеждат своите идентификационни данни в сайтове, които изглеждат подобни на оригинала, но се хостват на компрометирани сървъри или принадлежат на нападателя. Друга от най-често срещаните техники са фишинг атаките чрез фалшиви имейли, въпреки че злонамерените кодове обикновено не се използват за тази цел, много потребители влизат в злонамерени сайтове, като не разпознават, че имейлът не е верен.

След като етапът на разработка приключи, следващата стъпка е кампания за разпространение на заплахи. По това време нападателят определя методологията, използвана за вирализиране на атаката му и достигане до възможно най-много жертви. Сред най-известните методи са масовото изпращане на имейли, публикуването на новини в социалните мрежи, инфекции чрез USB устройства или чрез уеб страница със злонамерено съдържание.

От фалшив имейл акаунт съобщение със съдържание се изпраща на поредица потребители х, Потребителите, които имат достъп до имейла и се поддават на измамата, могат да компрометират системата си, ако нямат решение за сигурност или имат достъп до фалшив сайт, където трябва да въведат своите идентификационни данни, в случай на фишинг. Каквато и да е атаката, на първо място тя се изпраща на редица възможни жертви, приемайки начален етап на 100 имейл акаунта към които се изпраща атаката. Само с това 5% падат за измамата потребителското име и паролата на тези хора остават в ръцете на нападателя, след което той може да използва тези акаунти, за да изпрати отново информацията на контактите, по време на нова кампания за разпространение.

След като атаката бъде освободена и тя се разпространи до възможно най-много потребители, нападателят започва да събира информацията и след това да извършва повторна кампания или да продава данните, откраднати от заразените потребители на черния пазар. Според последния доклад от ЛАКНИК За Латинска Америка данните за кредитни карти се продават на черния пазар средно за 0,98 цента всеки. По време на този етап на събиране на информация, нападателят съхранява, наред с други неща:

- Достъп до идентификационни данни до банкови сметки

- Идентификационни данни за достъп до имейл акаунт

- Идентификационни данни за достъп до социални мрежи (Facebook, Twitter и др.)

- Лична информация на потребителя

Независимо за коя платформа е разработена атаката, тези 5 етапа (Анализ, Развитие, Разпространение, Системна инфекция Y. Събиране на информация) станете част от цикличен процес, изпълняван отново и отново от нападатели с една единствена цел: да наруши сигурността на потребителя или техните системи, за да получи информация, която след това използва в тяхна полза.

В момента от лабораторията на ESET в Латинска Америка анализираме векторите на атака, използвани в региона за анализ и разследване на тези тенденции. За тези потребители, които получават фалшив имейл или смятат, че са жертва на атака, те могат да препращат имейлите до [email protected] или да докладвате за злонамерени файлове [email protected].

Пабло Рамос

Специалист по Awarenes & Research

- Северна Корея заплашва ядрена атака срещу САЩ

- Ефект на диетата върху цикъла на биола; в компонентите на вашия Spodoptera сексуален феромон

- Разбиране на жизнения цикъл на кожата на Galderma

- Открийте c; Как вашият женски цикъл маркира вашия емоционален и жизнен ритъм

- Ефекти на диетичния състав върху еднородността в края на цикъла при бройлери